服务人工

漏洞检测项目所有

优势服务好

APP漏洞检测支持

服务地区全国

虽然现在的网站安全防护技术已经得到了很大的提升,但是相应地,一些网站入侵技术也会不断地升级、进化。如何建设网站,因此,企业在进行网站建设管理的时候,一定不可以轻视网站安全这一块,建议企业周期性、长期性地用一些基本方法来检测企业网站的安全性,确保网站顺利、正常地运营下去。

文档包含的概念很好理解,编程中经常用到,比如python中的import、c中的include,php当然也不例外。但php“牛逼”的地方在于即使包含的文档不是php类型,也不会报错,并且其中包含的php代码也会执行,这是文档包含漏洞产生的根本原因。文档包含漏洞和任意文档漏洞很相似,只不过一个是解析,一个是。

漏洞利用的几种方式:1.向服务器写马:图片中写恶意代码(结合文档上传),错误日志写恶意代码(错误访问会被记录到错误日志中),session中写恶意代码。访问图片、日志文档或session文档,服务器生成木马,直接getshell。2.读取敏感文档:结合目录遍历漏洞读取敏感文档。3.伪协议:伪协议可以使用的话,可以尝试读取文档或命令执行。

修改后台初始密码

每个都有一个后台账户,用于日常的维护更新,而很多后台初始密码都过于简单,在拿到后台管理账号密码时,要先把初始密码修改掉,帐号密码要有一定的复杂度,不要使用域名、年份、姓名、纯数字等元素,要知道密码越好记也就意味着越容易被攻破。

文件上传漏洞。造成文件上传漏洞的主要原因是应用程序中有上传功能,但上传的文件没有通过严格的合法性检查或者检查功能有缺陷,导致木马文件上传到服务器。文件上传漏洞危害大,因为恶意代码可以直接上传到服务器,可能造成服务器网页修改、网站暂停、服务器远程控制、后门安装等严重后果。文件上传的漏洞主要是通过前端JS旁路、文件名旁路和Content-Type旁路上传恶意代码。

开源IDS系统有很多种,比较有名的系统有Snort、Suricata、Zeek等,我们选用Suricata是因为Suricata有多年的发展历史,沉淀了的各种威胁检测规则,新版的Suricata3与DPDK相结合,处理大级别的数据分析,Suricata支持Lua语言工具支持,可以通过Lua扩展对分析的各种实用工具。

Suricata与Graylog结合的原因,是因为在Graylog开源社区版本对用数据的数据处理量没有上限限制,可以扩展很多的结点来扩展数据存储的空间和瞬时数据处理的并发能力。Suricata在日志输出方面,可以将日志的输出,输出成标准的JSON格式,通过日志脚本收集工具,可以将日志数据推送给Graylog日志收集服务,Graylog只要对应创建日志截取,就可以对JSON日志数据,进行实时快速的收集与对日志数据结构化和格式化。将JSON按Key和Value的形式进行拆分,然后保存到ElasticSearch数据库中,并提供一整套的查询API取得Suricata日志输出结果。

在通过API取得数据这种形式以外,Graylog自身就已经支持了插件扩展,数据面板,数据查询前台,本地化业务查询语言,类SQL语言。通过开源IDS与开源SIEM结合,用Suricata分析威胁产生日志,用Graylog收集威胁事件日志并进行管理分析,可以低成本的完成威胁事件分析检测系统,本文的重点还在于日志收集的实践,检测规则的创建为说明手段。

Suricata经过多年发展沉淀了很多有价值的威胁检测规则策略,当然误报的情况也是存在的,但可能通过手动干预Surcicata的规则,通过日志分析后,迭代式的规则,让系统随着时间生长更完善,社区也提供了可视化的规则管理方案,通过后台管理方式管理Suricata检测规则,规则编辑本文只是简单介绍。Scirius就是一种以Web界面方式的Suricata规则管理工具,可视化Web操作方式进行管理Suricata规则管理。

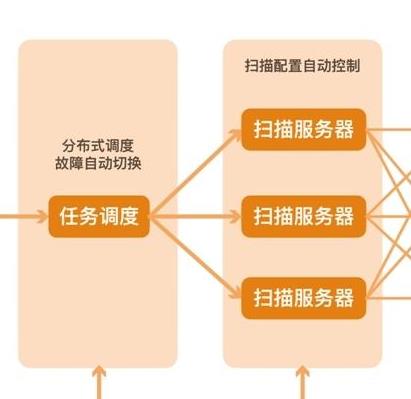

SINE安全网站漏洞检测时必须要人工去审计漏洞和查找漏洞找出问题所在并修复漏洞,对各项功能都进行了全面的安全检测。

http://www.qdshtddzkj.com